「VLAN」(Virtual LAN)とは、LANを仮想的に、いくつかの論理的なセグメントに分ける仕組みです。

この記事では、VLANでできることや、その仕組み、VLANの種類、VLAN導入のメリットなどを説明します。

目次

【エンジニア入門】VLANでできることと仕組み、導入メリット

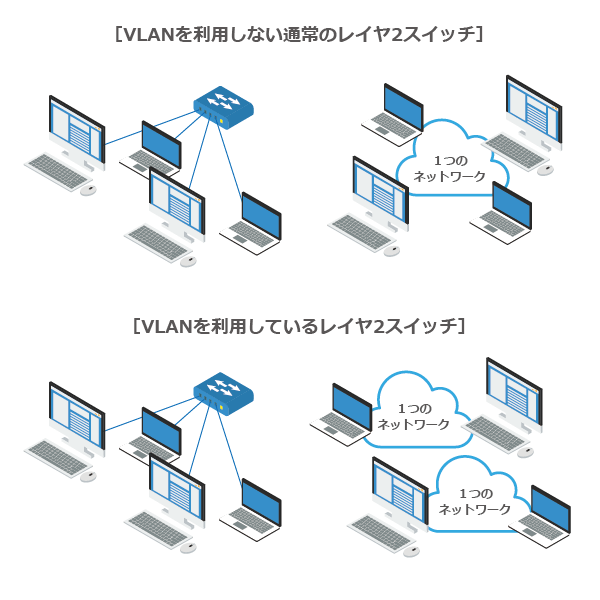

通常ネットワークは、物理的なネットワーク機器(スイッチ)によってセグメントに区切られます。

ネットワーク機器の物理的な配置に依存してしまうため、ネットワーク構成の変更や拡張、セキュリティ対策などの管理作業において、作業負荷が高くなる場合があります。

「VLAN(Virtual LAN)」を使うと、ネットワークを論理的にセグメントに区切ることができ、ネットワークの管理作業をより柔軟に、効率的に行えます。

またブロードキャスト時など、データを適切なネットワークセグメントのみに送信できるので、ネットワークの混雑軽減に役立ちます。

VLANでできることと仕組み

VLANでは、スイッチの物理的な配置場所に関係なく、論理的にネットワークセグメントを分けられます。

通常はどのスイッチに接続しているかによって、PCがどのネットワークに所属するのかが決まります。

例えば部署は同じでも、違うフロアにPCが設置されている場合は、それぞれのPCが別々のネットワークに所属することになります。

この場合、組織の実情に合致していないため、データへのアクセス権設定などの管理作業が、少し面倒になります。

またブロードキャスト時のデータは、スイッチに物理的に接続したPCすべてに到達します。そのため、余計なネットワークトラフィックが発生してしまいます。

VLANでは、複数のスイッチにまたがって1つのセグメントを構成したり、1つのスイッチに複数のセグメントを構成したりできます。

ネットワークを論理的なグループに分けて管理できるので、組織の実情に即した、より柔軟な管理ができます。

関連記事:LinuxサーバーでVLANを設定してみよう【CentOS編】

VLANの5つの種類

VLANは実装方法の違いにより、以下の5つの種類に分けられます。

それぞれ特徴がありますので、お使いのシステム環境やコストに合わせて選択します。

- 1. ポートVLAN

- 2. タグVLAN

- 3. MACベースVLAN

- 4. サブネットベースVLAN

- 5. ユーザーベースVLAN

「ポートLAN」と「タグVLAN」は主にネットワーク機器側、「MACベースVLAN」と「サブネットベースVLAN」はネットワークに接続するPC側に着目した仕組みです。

それぞれ簡単に説明します。

種類1.ポートVLAN

「ポートLAN」は、スイッチの物理ポートごとに所属するVLANグループを割り当てる方法です。

例えば1番目のポートはVLANグループの「A」、2番目のポートはVLANグループの「B」というように、物理ポートにVLANグループを関連づけることで、VLANを構成します。

どのポートにLANケーブルを接続すれば良いかが分かりやすいという、シンプルさがメリットです。

ただ、同じ物理ポートには1つのVLANグループしか割り当てられないという制約があります。

複数のスイッチにまたがってVLANを構成する場合は、スイッチ同士をLANケーブルで接続する必要があり、作成するVLANグループの数だけLANケーブルが必要になってきます。

設置が面倒になり、無駄も増えてきますので、あまり大きなネットワークには向きません。

種類2.タグVLAN

「タグVLAN」はネットワークを流れるデータに、所属するVLANグループを示す「タグ」を付与し、一つの物理ポートに複数のVLANのパケットを流せるようにします。

データを受け取ったスイッチが「タグ」を読み取り、適切に転送経路を制御します。

「ポートLAN」と異なり、同じ物理的ポートに複数のVLANを設定できるため、離れた場所に設置した複数のスイッチにまたがって、VLANグループを構成できます。

離れた場所でスタッフが作業している組織でも、実状に合わせた柔軟なネットワーク構成を構築できます。

種類3.MACベースVLAN

「MACベースVLAN」は、データを送信するPCのMACアドレスに応じて、VLANのグループを振り分ける方法です。

PCに搭載されているNIC(ネットワークインターフェイスカード)に固有のMACアドレスで、所属するVLANグループを振り分けます。

そのためPCの設置場所が変わった場合でも、VLANグループの設定はそのままで済みます。

ただしPCの入れ替えなどをした場合にはMACアドレスが変わってしまうので、再設定が必要です。

PCというハードウェアベースでVLANを厳密に管理したい場合に便利です。

種類4.サブネットベースVLAN

「サブネットベースVLAN」は、データ送信元PCのIPアドレスに応じてVLANグループを設定します。

PCの情報を元にして振り分けるという点では、「MACベースVLAN」と似ています。

ただ、場合によってはもう少し柔軟な運用が可能です。

例えばスタッフのPCを買い替えた場合、MACアドレスも変わってしまうので、「MACベースVLAN」ではVLANグループの再設定が必要です。

しかし「サブネットベースVLAN」では、PCのIPアドレスに変更がない限り、特にVLANグループの設定変更は不要です。

種類5.ユーザーベースVLAN

「ユーザーベースVLAN」は「認証VLAN」とも呼ばれ、ユーザーごとにPCが所属するVLANグループを決定する方法です。

PCがネットワークに接続すると、そのPCを使用しているユーザーの認証情報が、スイッチ経由でRADIUSやLDAPなどの認証サーバーに送られます。

ネットワークに接続した時点で認証が行われ、認証に成功してはじめて、所属するVLANグループに参加できますので、高いセキュリティを維持できます。

また、所属するVLANグループ内部のIPアドレスのみが割り当てられる点も安心です。

ただ、ユーザー認証を行うための認証サーバーを構築する必要があるため、サーバー構築のスキルとコストが必要になってくるでしょう。

VLANを導入する3つのメリット

では、VLANを導入すると、どのようなメリットがあるのでしょうか。

主に、以下の3つのメリットがあります。

- 1. ネットワークの柔軟性・拡張性の向上

- 2. ネットワークの混雑軽減

- 3. セキュリティの向上

メリット1.ネットワークの柔軟性・拡張性の向上

VLANを導入すると、ネットワークをより柔軟に構築、管理できます。

組織変更に応じてネットワークを拡張することも、容易になります。

VLANを使わない場合、ネットワークセグメントの分け方は、スイッチの配置場所に左右されます。

例えば、同じ部署なのに違うフロアで勤務するスタッフがいた場合、PCを別々のスイッチに接続しなければならないので、同じネットワークセグメントに所属させられません。

VLANならば、スイッチの設置場所による制約を受けません。

PCのMACアドレスやIPアドレス、スタッフのログイン情報などを元に、PCを同じVLANグループに所属させることができます。これにより同じ部署のスタッフを、同じセキュリティポリシーで管理できます。

またVLANを使うと、スイッチを効率的に使えます。

通常ネットワークセグメントを分割するときは、セグメントの数だけスイッチを用意しなければなりませんが、VLANならばその心配は不要です。

さらにVLANを活用すると、同じスイッチで複数のVLANグループを使えるようになるので、使わないポートが余ることもありません。

メリット2.ネットワークの混雑軽減

VLANは、ネットワークの混雑軽減にも役立ちます。

VLANによりブロードキャストドメインを分割することで、ブロードキャストフレームを転送する範囲を限定できます。余分なデータをネットワークに流すことも無く、ネットワークの混雑軽減につながります。

例えば、ある部署のネットワークが混雑しても、他の部署のネットワークに影響を及ぼさないようにできます。

またVLANグループに所属するPCは、自身のVLANグループ以外のブロードキャストフレームを送受信する必要がなくなります。

メリット3.セキュリティの向上

VLANでネットワークを任意のセグメントに区切ることで、セキュリティ向上にも貢献します。

VLANでネットワークをセグメントに区切ることで、PCが直接アクセスできるネットワーク範囲を限定できます。

別の部署からのネットワークアクセスを制限したり、外部からの訪問者のために、内部のネットワークにアクセスできないゲスト用ネットワークを用意したりできます。

また、マルウェアの被害がおよぶ範囲を、最小限に限定することも可能です。

VLANの導入には適切なセキュリティ体制の構築が必須

VLANを導入するとネットワークのセキュリティ向上に役立ちますが、ただネットワークをセグメント化しただけでは、セキュリティ対策として十分とは言えません。

ネットワークに対する攻撃の中には、VLANの規格や、ネットワーク機器の脆弱性をつくものが、いくつか存在します。

実際にJPCERTコーディネーションセンターからは、VLAN対応の特定のネットワーク対応機器の脆弱性を利用し、本来アクセスできないはずの別のVLANセグメントへアクセスできてしまうという攻撃が報告されています。

例えば、JPCERTコーディネーションセンターと独立行政法人情報処理推進機構 (IPA)が共同で運営するJVN(Japan Vulnerability Notes)に、以下の事例が報告されています。

参照:JVNTA#96784241 VLAN対応ネットワーク機器において、L2保護機構がバイパスされる問題

この問題では、ネットワークのデータに含まれるVLANのタグ情報に不正な情報を書きこむことで、特定のVLAN対応ネットワーク機器に備わっている、ネットワーク保護機能が無効にされてしまいます。

これによりDoS攻撃や、通信内容の搾取が行われる可能性が高くなります。

この問題を回避するには、こまめにネットワーク機器のアップデートを行うことや、ネットワーク機器の通信内容を監視し、必要なデータのみ通信できるように設定するなど、セキュリティを高く維持する管理作業が必要です。

ただ専任のネットワーク管理者がいないと、日常的なセキュリティ対策は、なかなか難しいかもしれません。

その場合は、セキュリティ対策がしっかりされたVLAN対応のクラウドサーバーを導入した方が、セキュリティの観点だけでなく、コストの観点からも効率的でしょう。

まとめ

VLANは、ネットワークセグメントを論理的に分割することで、既存のネットワーク機器の効率的な利用、ネットワークトラフィックの改善、セキュリティの向上を実現できる技術です。

うまく使えばネットワーク管理の負荷を軽減できますから、是非VLANを導入してみてください。

人的リソースやコストの面などで、セキュリティの担保されたネットワーク構築に不安がある方は、VLANで隔離されたネットワークを簡単に導入できるクラウドサーバーとして、ALTUS Isolateシリーズをお勧めします。

ALTUS Isolateシリーズは、クラウドでありながら共用のネットワークを利用する従来のパブリッククラウドに比べ、VLANでお客さま環境毎に隔離され、個別のネットワーク環境にシステムを構築できる、セキュリティに優れた高機能なサービスです。