みなさんこんにちは!今回はインターネット上で猛威を振るっているウイルス

Emotet(エモテット)について、対策など含めてご紹介いたします。

Emotet(エモテット)とは?Emotetが広がる背景

Emotet(エモテット)とは、マルウェアの一種です。不正メールに配信されたメールが主な感染源で、不正メールの本文内のURLをクリックしたり、添付ファイルを開いたりすることで、端末にEmotetがダウンロードされ、感染します。

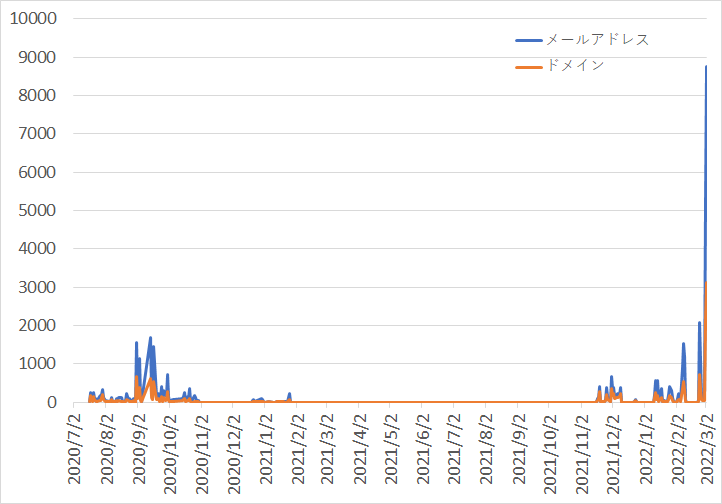

不信なメールは開かないから大丈夫!そう考える思います。しかしながら、2022年3月に入り感染が爆発的に増えています。

出典:JPCERT「マルウェアEmotetの感染再拡大に関する注意喚起」

では、なぜこんなにも感染が爆発的に広がってるのでしょうか?

不正添付ファイルを開かせるために、非常に巧妙になってきています。

例えば、今まで取引先とやり取りしていたメールに添付ファイルがあった場合どうでしょうか?絶対に開かないとは言い切れないのではないでしょうか?

爆発的に感染が拡大しているのは、実際の組織を騙ったり、タイトルに業務で使用されるような用語が含まれていたり、「Re:」や「Fwd:」が含まれていたりするため、メールを受信した人が通常の業務メールと思い込んで、URLや添付ファイルを開き、知らないうちにEmotetに感染している場合もあります。

つまり、誰でも誤って感染する可能性が高い状況にあるといえます。

また、業務を装ったもの以外に、最近では新型コロナウイルスに関する内容の攻撃メールも確認されており、特に添付ファイルがある場合は注意が必要です。

Emotetに感染するとどうなる?

1)個人情報や企業秘密を盗まれる

Emotetは、端末内の情報を盗み取ります。

連絡先や氏名などのメール関連情報だけなく、IDやパスワードといった認証情報も対象であるため、クラウドサービス等へも不正にログインされ、悪用されたり、情報が流出したりする可能性があります。

2)社内のネットワークに感染が広がる

Emotetには自己増殖が可能な機能があるため、社内ネットワークへ感染拡大する恐れがあります。

3)別のマルウェアに感染する

Emotetは、他のマルウェアをダウンロード・実行して感染させる機能があります。

> 例えば、ランサムウェア(身代金要求型ウイルス)に感染すると、PCや同じネットワークにつながった別の端末内の情報が暗号化され、元の状態に戻す代わりに金銭を要求されることがあります。

4)踏み台にされ社外へ感染を広げる

Emotetは、侵入した端末のOutlookやThunderbirdなどのメールソフトからメール情報を盗みます。

メールアドレスや企業・個人名を悪用して、取引先などへEmotetを添付した偽装メールをばらまきます。

Emotetに感染しているかの確認方法

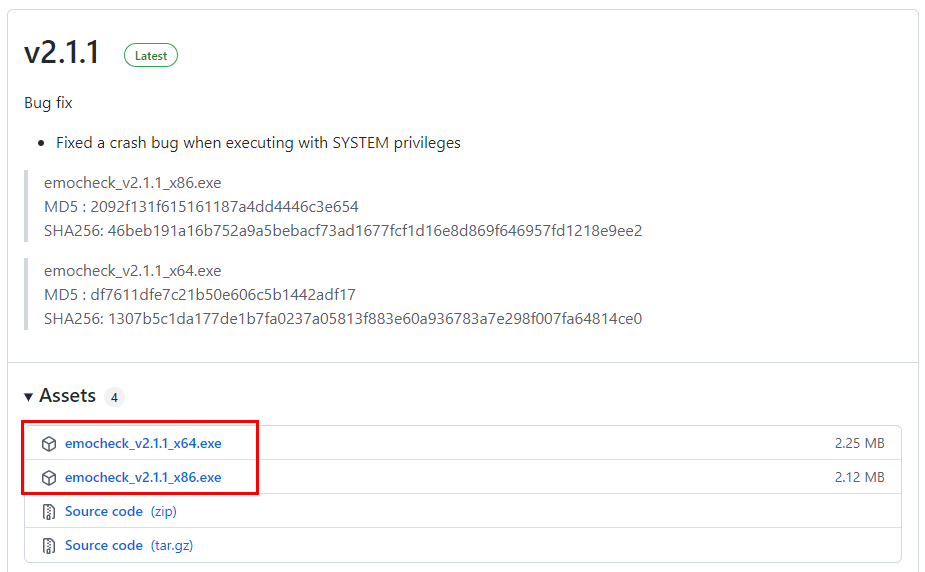

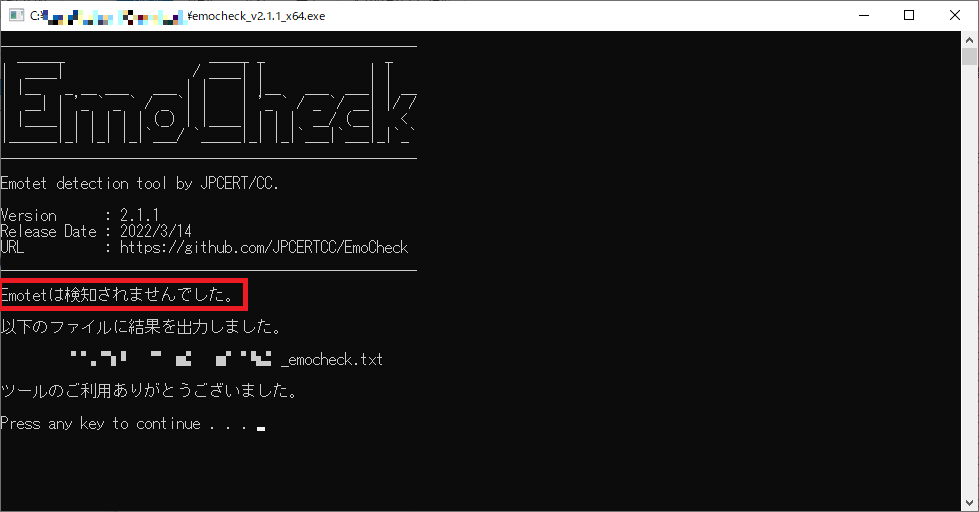

今回はJPCERT/CCが公開している「EmoCheck」を利用した方法を紹介します。

1. 自分のパソコンのWindowsが64bitか32bitかを確認。

2. 下記のURLをクリック、またはWebブラウザの検索窓に「EmoCheck」と入力しエンターキーを押し、出てきた検索結果の中で「Releases · JPCERTCC/EmoCheck - GitHub」を探しクリックする。

■ Emotet感染有無確認ツールEmoCheck

https://github.com/JPCERTCC/EmoCheck/releases

3. 1で調べたビット数が64bitなら「emocheck_v2.1.1_x64.exe」を、32bitなら「emocheck_v2.1.1_x86.exe」をダウンロードして実行する。

「Emotetは検知されませんでした。」と表示されれば、感染はしていませんが、「[!!]Emotet検知」と表示されれば感染していますので、対応を行います。

※画像は感染してない場合のものとなります。

Emotet感染した場合の対応

1. 感染したデバイスをネットワークから切り離す

ネットワークを介して他のPCへ感染が広がるのを防ぐため、感染したPCのLANケーブルを抜く、Wi-Fiを無効化(オフに)して、感染したPCをネットワークから物理的に切り離す。

2. PCからEmotetを削除する。

感染したPC上で動作しているEmotetのプロセスとファイルを削除します。

※対応方法については下記に記載しているJPCERT/CCの動画が参考になります。

■ Emotet感染の確認方法と対策

https://www.youtube.com/watch?v=nqxikr1x2ag

3. 感染したデバイスが利用していたメールアカウントなどのパスワード変更

OutlookやThunderbirdなどのメールアカウントやPC・Webブラウザに保存されていた各種ログイン情報などのパスワードは、窃取・悪用の可能性があるのですべて変更しましょう。

4. 感染端末が接続していた組織内ネットワーク内の全端末を調査

Emotetは、ネットワークを通じて他のデバイスへ感染を拡大する能力を持っています。 そのため、添付ファイルを開いて感染したデバイスだけでなく、同じネットワークにつながっている他のデバイスも確認するようにしましょう。

また、Emotetは別のマルウェアに感染させる機能を持っているため、Emotet以外にも感染しているかを確認するためにウイルス対策ソフトによるフルスキャンを行うようにしましょう。

5. 被害範囲の調査を行い、被害を受ける (攻撃者に窃取されたメールアドレス) 可能性のある関係者への注意喚起

端末に保存されていた対象メール、およびアドレス帳に含まれていたメールアドレスの確認(端末に保存されていたこれらの情報が漏えいした可能性がある)し、連絡・注意喚起を行う。

6.感染した端末の初期化

被害範囲の調査や対応が完了したら、感染した端末を初期化しましょう。

なお、初期化するとPC内のデータ、ソフトウエアなどもすべて消えてしまいます。

仕事に支障をきたす場合は、普段から外部デバイスへ定期的にバックアップデータを作成しておくと良いでしょう。

Emotetの感染予防対策

1)添付ファイル(WordやExcelのファイル)を開く前に送信元を確認する。

ファイルの送信元が信頼できるものであるかを確認し、疑わしいファイルの場合はすぐに開かないよう徹底する。

添付ファイルのマクロが自動実行されないように設定を確認しておく。

マクロの設定を「警告を表示してすべてのマクロを無効」にして、自動的に実行がされないようにしておく。

3)OSやアプリケーションを常に最新の状態へアップデート

Emotetに限らず、マルウェアは既知の脆弱性を狙って攻撃を行うものであるため、こまめにアップデートを実施して、脆弱性を修正する。

4)重要なデータはバックアップを取得しておく。

Emotetの感染も含め、予期せぬアクシデントでデータが消えたり、使用できない状態になったりしてもバックアップを取得していれば、復旧することが可能となります。

上記に加えて、マルウェア関連の最新情報を組織内に周知するといったセキュリティ教育を継続して実施しておくことも重要です。

レンタルサーバーiCLUSTA+ を使ったEmotet感染予防対策

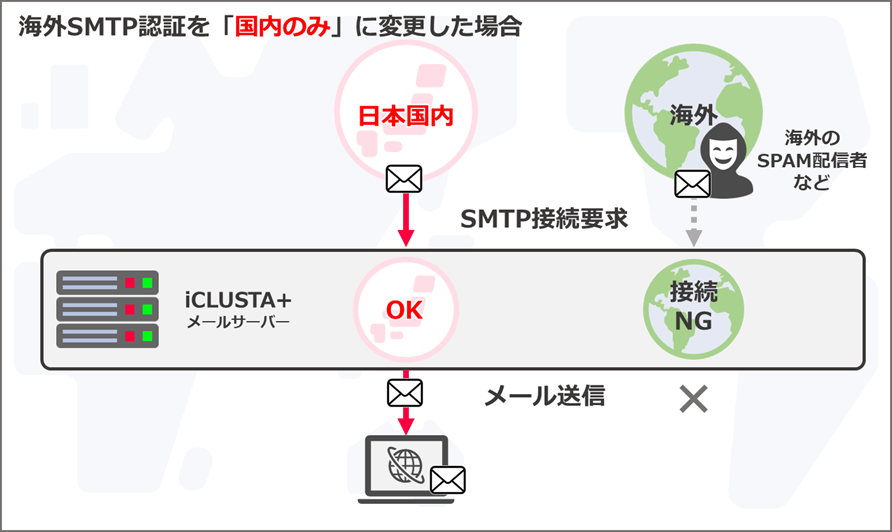

弊社レンタルサーバーiCLUSTA+をご利用の場合、不正送信の多くは海外から不正にメールサーバーにアクセスして大量送信を行うことがあります。

メールサーバーに対し、海外からのアクセスを制限し、国内のみのアクセスにすることで、不正送信のリスクも軽減します。

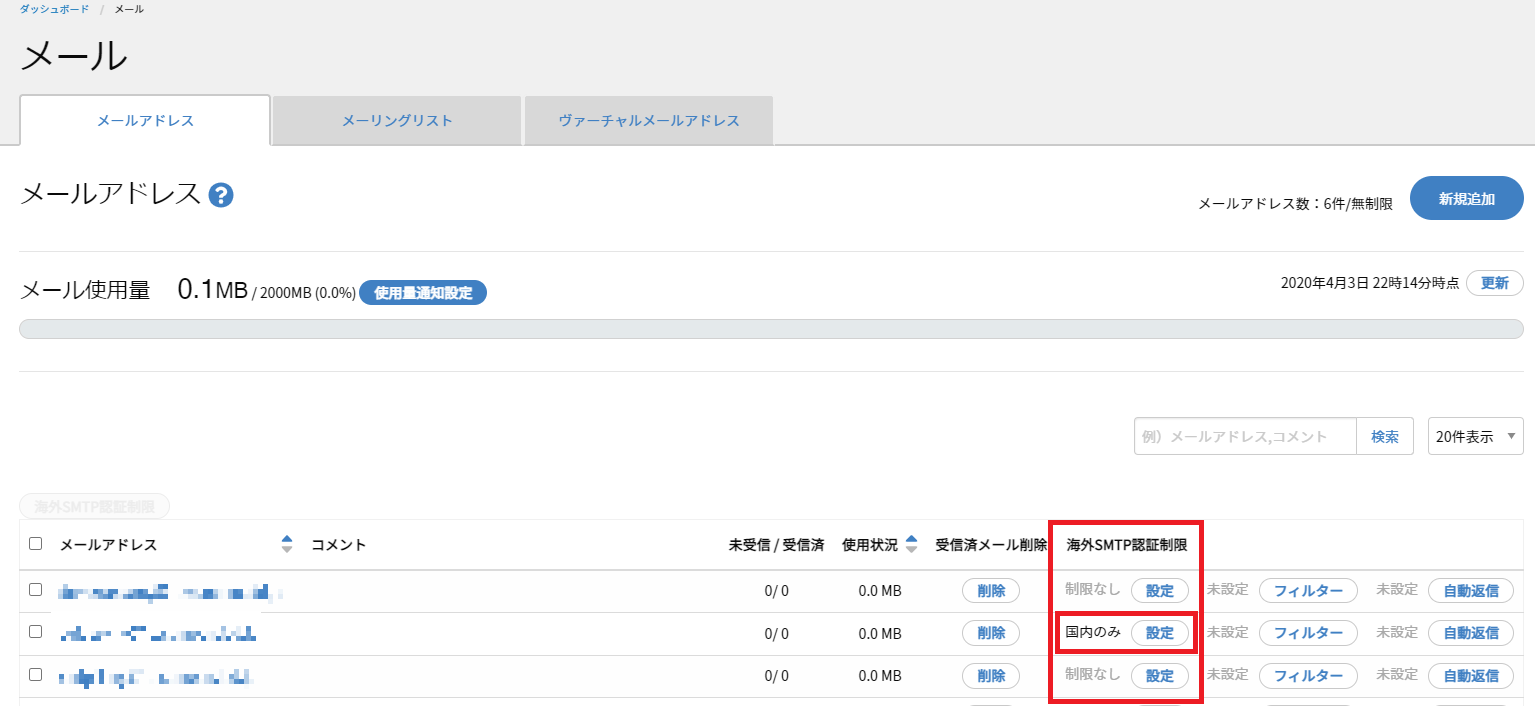

iCLUSTA+では、送信メールサーバーの接続を「国内のみ」に限定する機能「海外SMTP認証制限」の機能がありますので、ぜひご活用ください。

この機能を有効活用し、「国内のみ」に設定することで、もし誤ってマルウェアに感染して

メール情報を奪取されても海外からのアクセスの場合、不正送信を防ぐことができます。

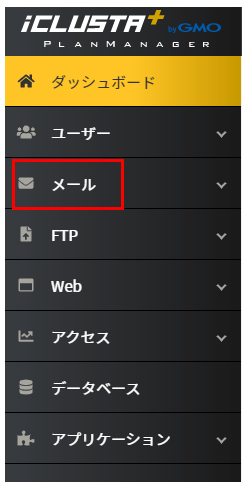

「海外SMTP認証制限」機能を有効にするには、iCLUSTA+ログイン後にメールからメールアドレスごとに「海外SMTP認証制限」を「制限なし」⇒「国内のみ」に変更してください

以上、iCLUSTA+の海外SMTP認証制限機能は無償で提供していますので、ぜひEmotetなどのマルウェア対策にお役立てください。